|

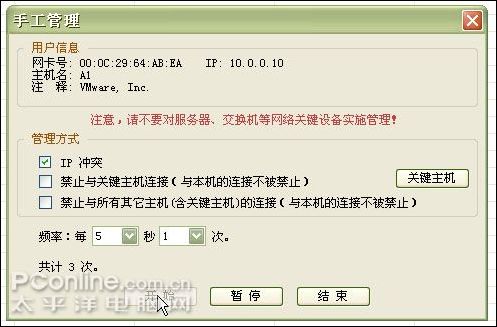

制造IP地址冲突 使用“网络执法官”制造IP地址冲突非常简单,小编之前在《ARP攻击之 制造IP地址冲突》一文中有介绍过WINDOWS系统是使用什么机制来判断以太网中是否存在冲突IP地址的,现在我们可以通过实践来加深一下理解。 小编右键选中主机A,选择“手工管理”,管理方式为IP冲突,频率设置为每5秒造成1次。

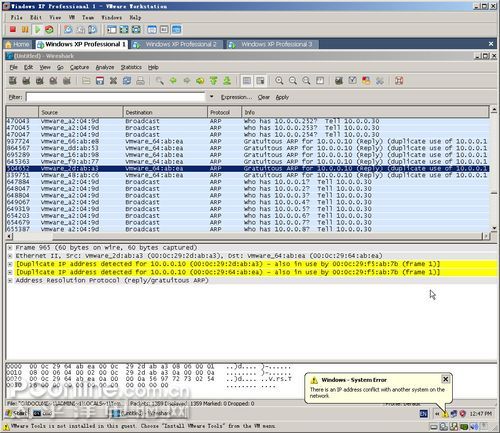

为什么设置为5秒?设置为5秒只是为了方便在主机A1上使用Wireshark查看收到的攻击数据包。 如上图所示的情况,针对目标地址vmware_64:ab:ea ,ARP Reply数据包源地址一栏出现了数个不同的MAC地址,这些当然都是虚假的,这些虚假数据包真正来自何处呢?当然是A3这台就机,也就是源地址一栏MAC地址为vmware_a2:04:9d的主机(它正在扫描整个子网)。但糟糕的是在虚假的数据包中我们看到不“元凶”。

|

正在阅读:不是教你学坏 实战发起ARP攻击不是教你学坏 实战发起ARP攻击

2008-11-12 09:43

出处:PConline原创

责任编辑:gaohongjun

键盘也能翻页,试试“← →”键

热门排行

IT百科

热门专题

网络设备论坛帖子排行

最高点击

最高回复

最新

-

37次

GoDaddy美国虚拟主机让智能建站更简单

1 -

25次

香港服务器10M独享,16G,2T,仅700元

2 -

23次

LOLS9皎月女神-黛安娜符文出装攻略 另类玩法征服者流皎月的玩法教学

3 -

20次

数字经济推动安防市场发展,安防企业应如何立足?

4 -

18次

王者荣耀GK.鹏鹏云中君KPL首秀铭文及出装 暴击穿透两不误?

5 -

17次

“户外液晶广告机”,新一代公园景区观光体验黑科技!

6 -

16次

首次揭秘:阿里巴巴中间件在 Serverless 技术领域的探索

7 -

14次

首次揭秘:阿里巴巴中间件在 Serverless 技术领域的探索

8 -

14次

自从有了佳能喷墨打印机G2810,再也不用担心墨盒太贵啦

9 -

13次

一分钟了解千兆与万兆光模块的那些事儿

10

汽车资讯

最新资讯离线随时看

聊天吐槽赢奖品